作为行业领先的防火墙厂商,飞塔Fortinet结合了高性能 VPN 功能,代表了网络安全的新概念。其中飞塔Fortinet防火墙 SSL VPN 因其突出的安全性能而被广泛应用在远程办公场景中。但在 SSL VPN 登录时用户仅需输入用户名和固定的静态密码,若遭遇账号泄露或密码破解,将给企业信息安全带来极大隐患。因此,为飞塔Fortinet防火墙SSL VPN 登录入口开启双因子/双因素身份认证(2FA)二次认证,可以起到增强账号安全性,保护企业信息资源的重要作用。

宁盾双因素认证工作原理

宁盾(2FA)双因素身份认证服务器作为 RADIUS 认证服务端,飞塔Fortinet防火墙 SSL VPN 作为 RADIUS 客户端,用户在登录 VPN 时,输入用户名、静态密码、动态密码,RADIUS 认证指向宁盾双因素身份认证服务器,由宁盾完成身份校验及鉴权。

除传统本地部署方式之外,宁盾还为企业提供 SaaS MFA 云托管的双因素认证服务 ,将 VPN 客户端的 RADIUS 认证指向宁盾双因素身份认证云服务器即可快速为飞塔Fortinet防火墙 SSL VPN 开启双因子/双因素身份认证(2FA)。优势是开箱即用,按需订阅,客户侧无需安装部署,轻运维。

配置步骤如下

以宁盾2FA双因素身份认证本地部署方式为例:

RADIUS Server:192.168.200.111

RADIUS Client:192.168.200.1

1. RADIUS Server 配置

展开全文

1.1 进入商户管理页面,添加设备(此地址为飞塔Fortinet防火墙SSL VPN内网地址)。注意:只使用 AD 账号密码认证需要将多步验证关闭。

1.2 添加策略;

如果不启用双因素认证则忽略下面绑定令牌的操作,禁用动态密码策略,并选择需要认证的用户源。

1.3 添加用户;

1.4 派发手机令牌;

2. 飞塔Fortinet防火墙SSL VPN Client配置:

2.1 创建 RADIUS 用户(不要创建本地用户)

2.2 将 RADIUS 用户加入 SSL VPN 组

2.3 添加 RADIUS

3. VPN Client 登录

输入用户名和静态密码

再输入用户手机绑定的令牌上的6位或4位动态密码,认证登录成功。

IT管理员可以在宁盾双因子/双因素身份认证(2FA)系统查看登录日志,详细记录登录账号、登录时间、登录结果等信息。至此飞塔Fortinet防火墙SSL VPN成功启用了宁盾双因素身份认证。

(本文来源于宁盾,仅供学习和参考,未经授权禁止转载和复制。如欲了解更多内容,可前往宁盾官网博客解锁更多干货)

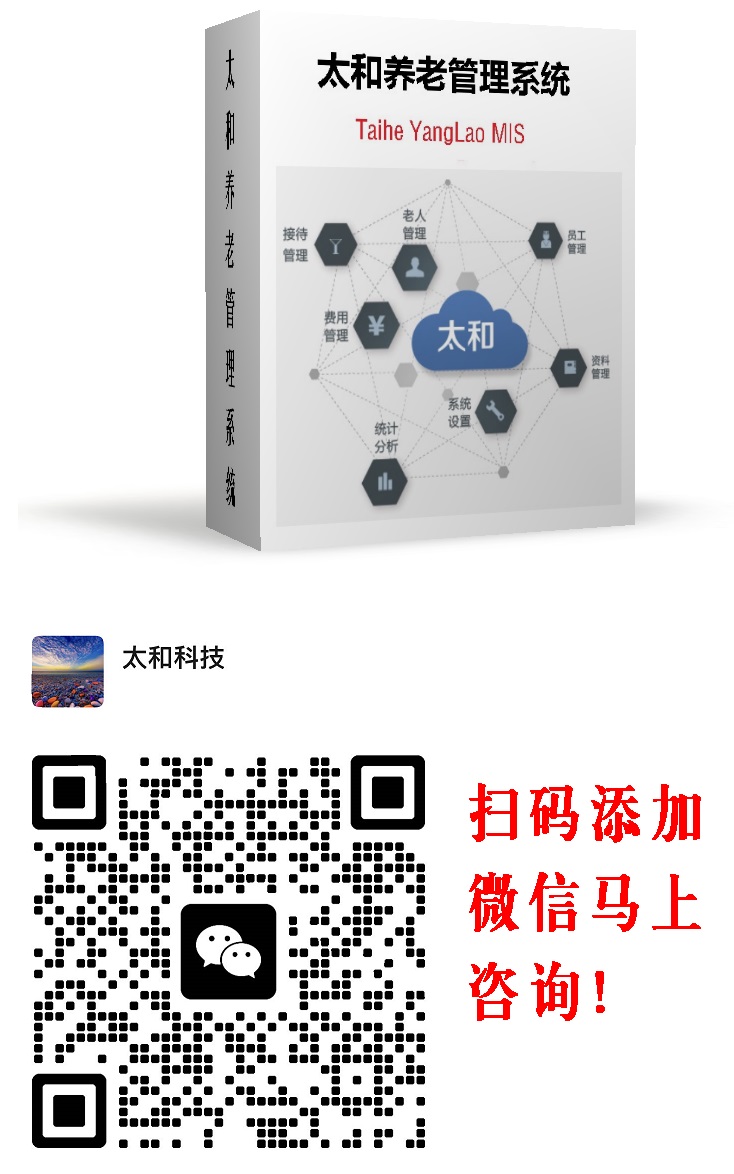

扫码加微信详细咨询太和智慧养老产品和平台服务!